本次教程来自YanXia,转载请注明作者信息,博客地址http://www.535yx.cn,感谢

0x00 引言

短信轰炸漏洞属于web程序中的逻辑漏洞,随着互联网技术与电子商务的不断发展与,互联网所带来的安全问题也日益严重,业务安全也愈加受到人们的关注。

都说互联网是一把双刃剑,在我们享受它带来的红利同时,我们也遭受到其的干扰

由于开发人员的安全意识浅薄,逻辑漏洞屡出不穷。(业务逻辑漏洞主要是由于业务流程的缺陷而导致的BUG,其包括篡改数据,水平越权,垂直越权,接口恶意调用,信息泄露等等)

今天博主带领大家着重了解如何挖掘短信炸弹

0x01如何寻找短信轰炸漏洞?

短信轰炸漏洞与邮箱轰炸漏洞多存在于登入与注册以及任何会调用到手机号or邮件接收信息的地方

而短信轰炸漏洞又分为俩种:

- 针对1个手机号无限制发送短信

- 针对多个手机号无限制发送短信

0x03实战正文

首先我们先配置好Burp Suite,这里就不在阐述了各位可以看这篇文章

http://www.535yx.cn/index.php/archives/20/

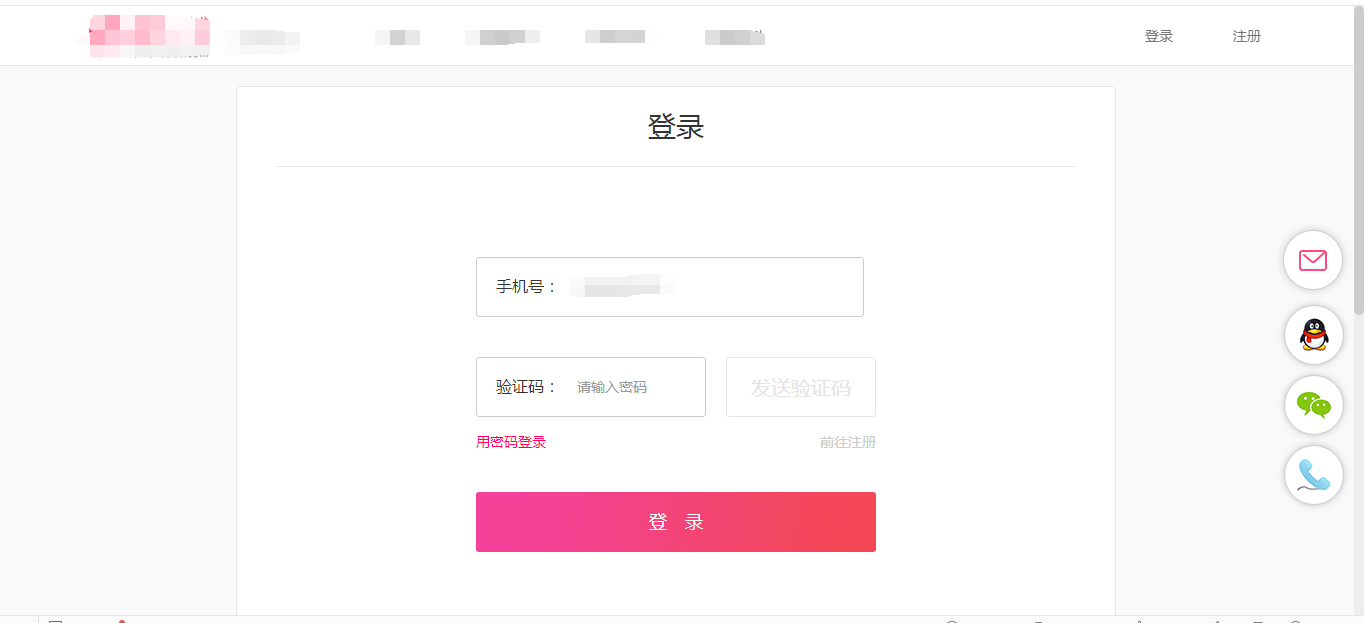

我们先在登入页面进行一波测试

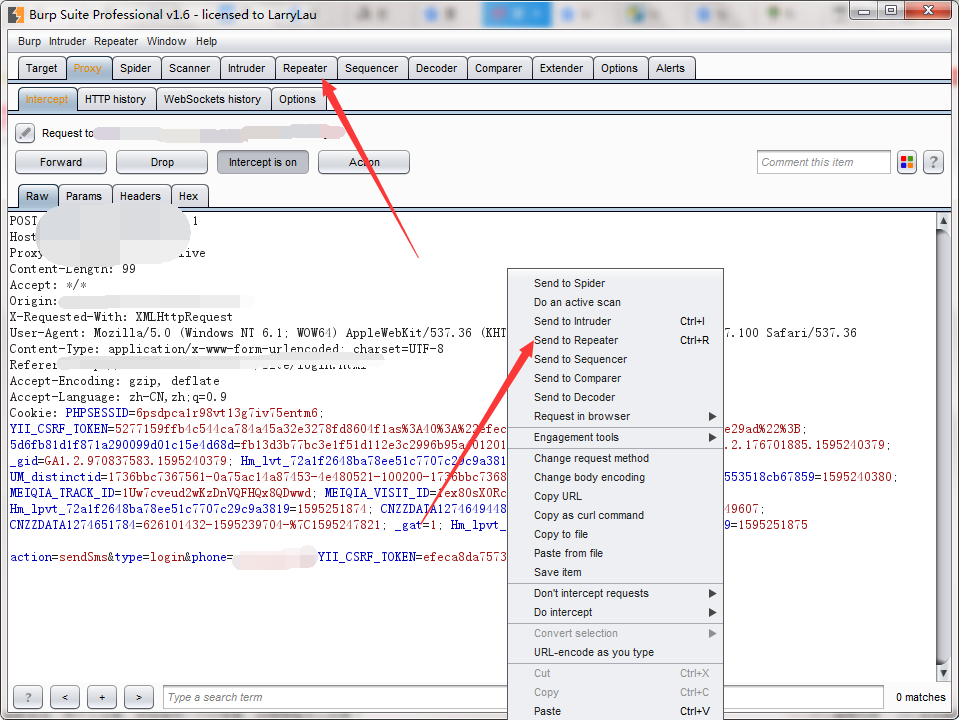

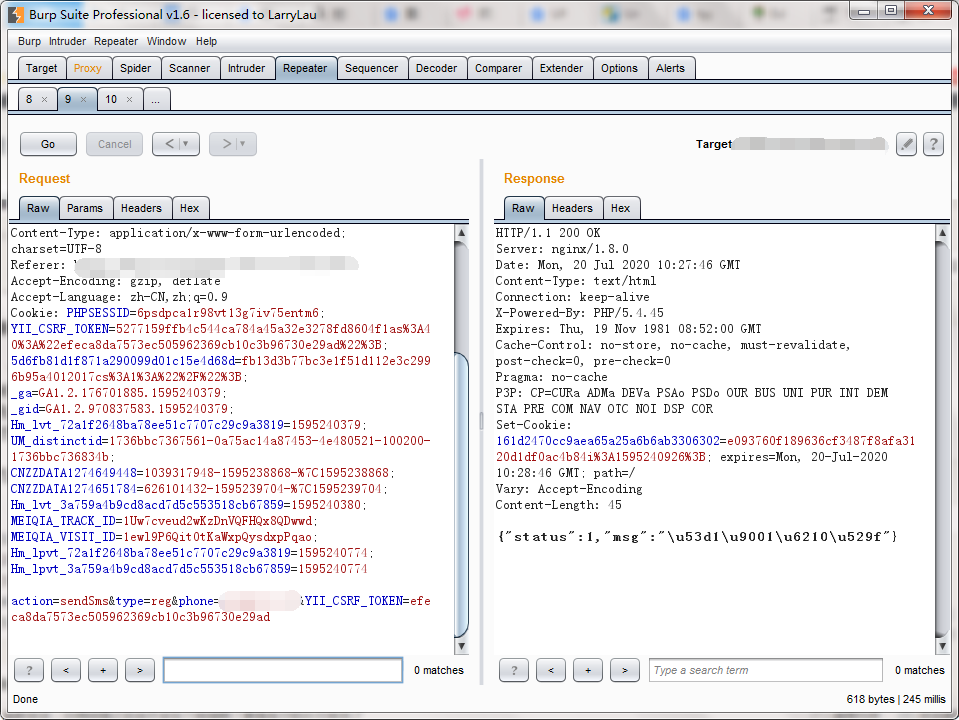

抓包之后,我们在raw里右键然后选择 send to Repeater

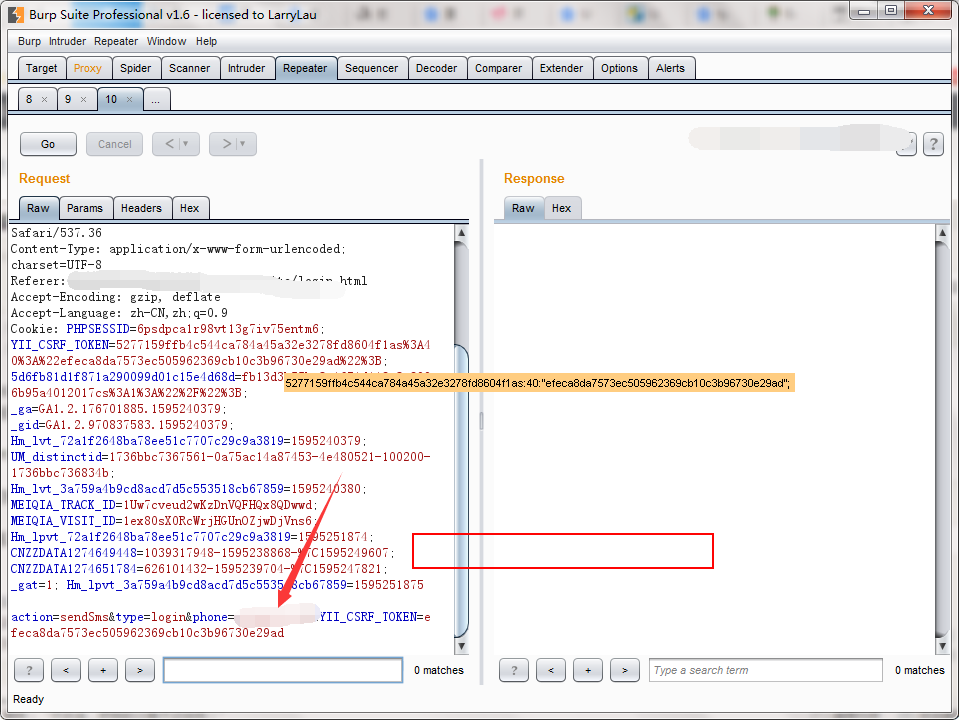

然后我们对箭头所标记的地方进行修改并重放(点击GO就会重新发送数据包至服务端)

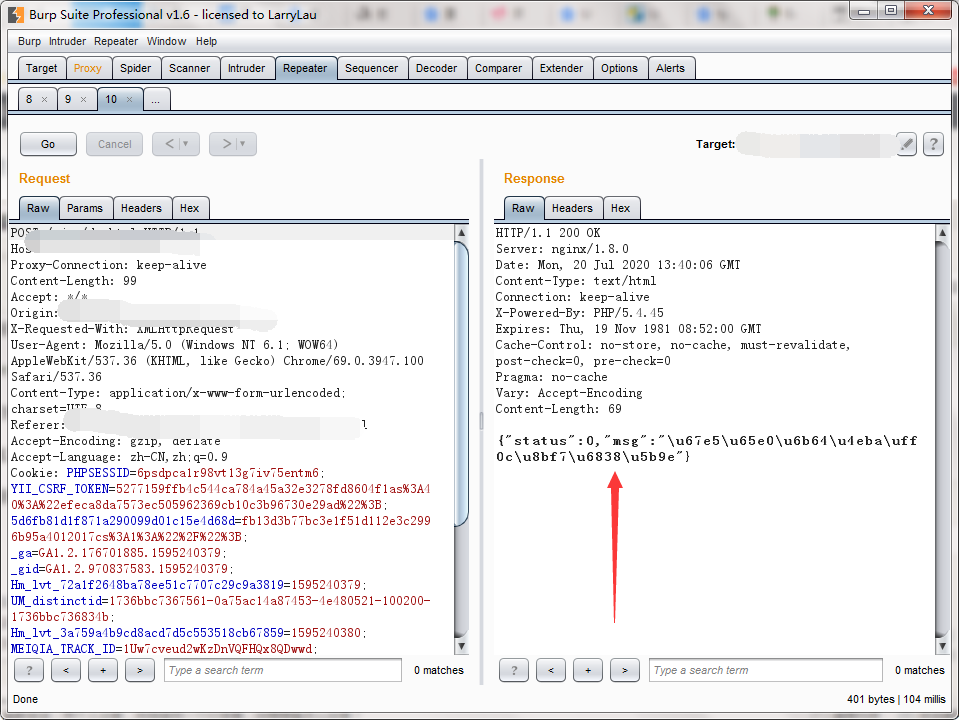

\u67e5\u65e0\u6b64\u4eba\uff0c\u8bf7\u6838\u5b9这串是Unicode编码,所以我们现在打开http://tool.chinaz.com/tools/unicode.aspx 进行转换,得到:查无此人,请核实

说明这里登入接口暂时是无短信轰炸漏洞的(因为有的站点可以直接用手机号登入,所以我们需要对于登入接口进行测试。这里我说暂时是由于时间原因,所以我没有注册账号来进行测试,小伙伴们以后在挖掘src时可以自行测试)

既然登入接口没有,我们就试试注册接口吧(重复的操作就不演示了),下图为在注册接口抓的包

\u53d1\u9001\u6210\u529f解密得:发送成功。

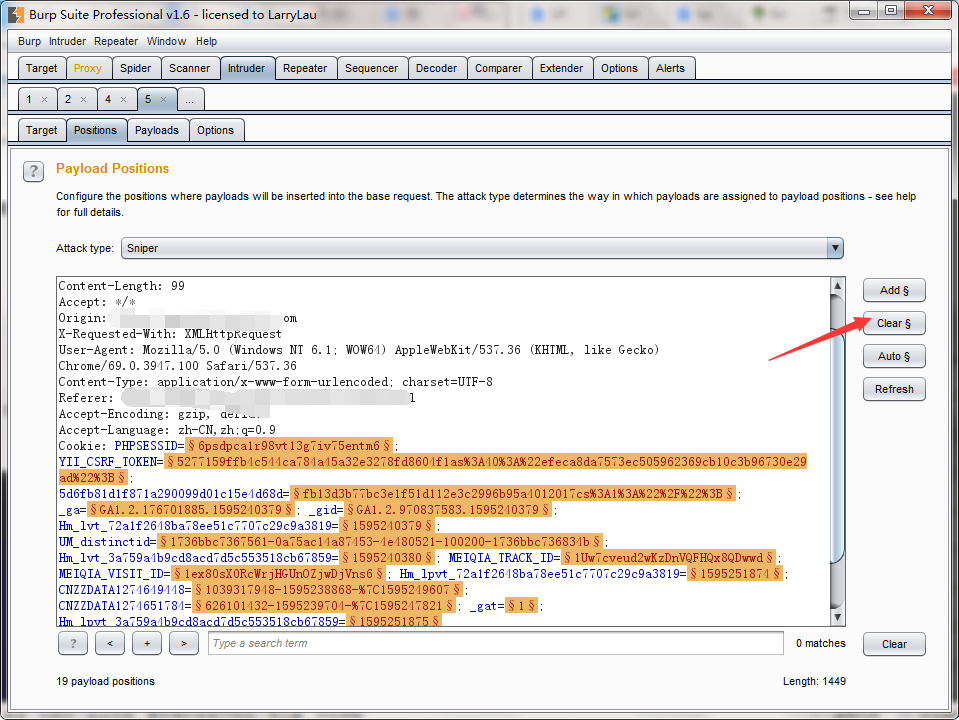

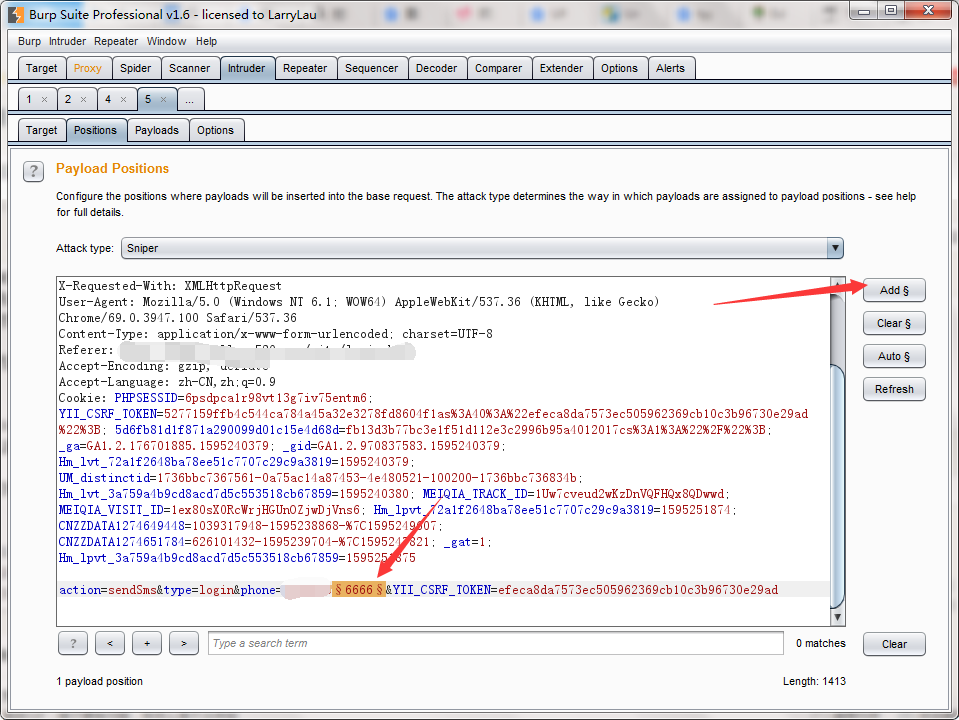

那么接下来我们依旧是右键send to intruder

我们先点击clear按钮把$消除,然后我们在phone那边add$操作如下

这里不一定是选择后四位进行爆破,只是我习惯而已

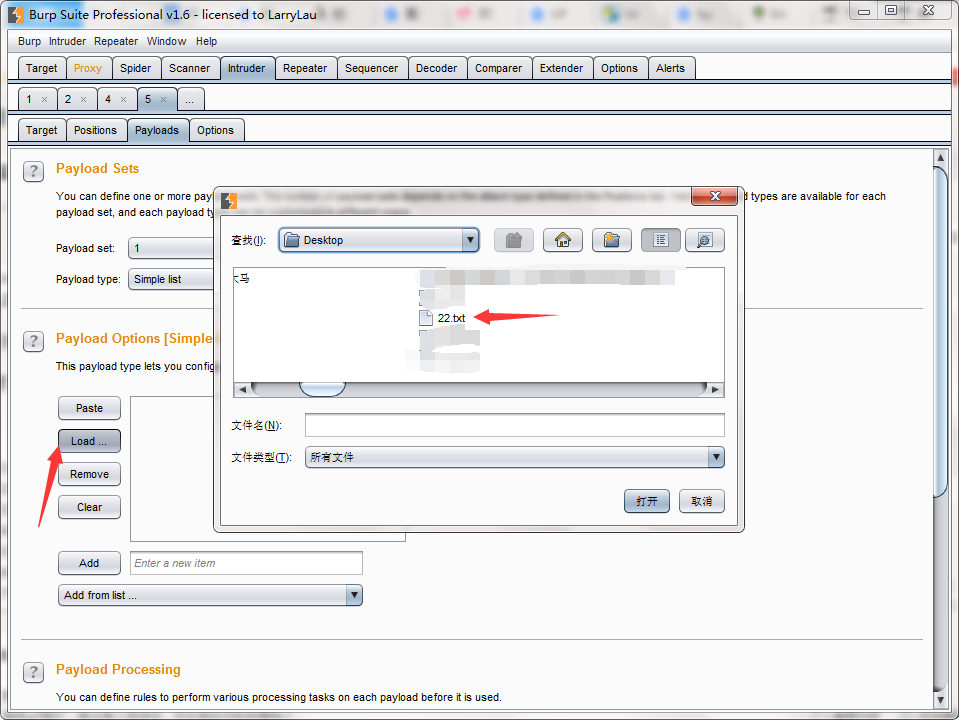

然后我们选择payload选项卡,点击load添加文件(文件中是字典,字典自己收集或用burp自带字典点击add for list)

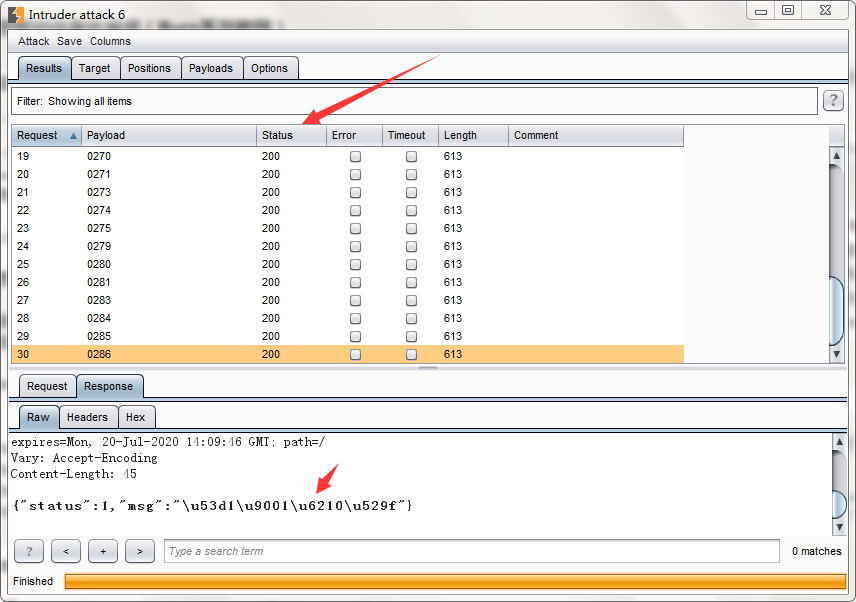

这些都做好后,我们打开最右上角的intruder然后点击 start attack

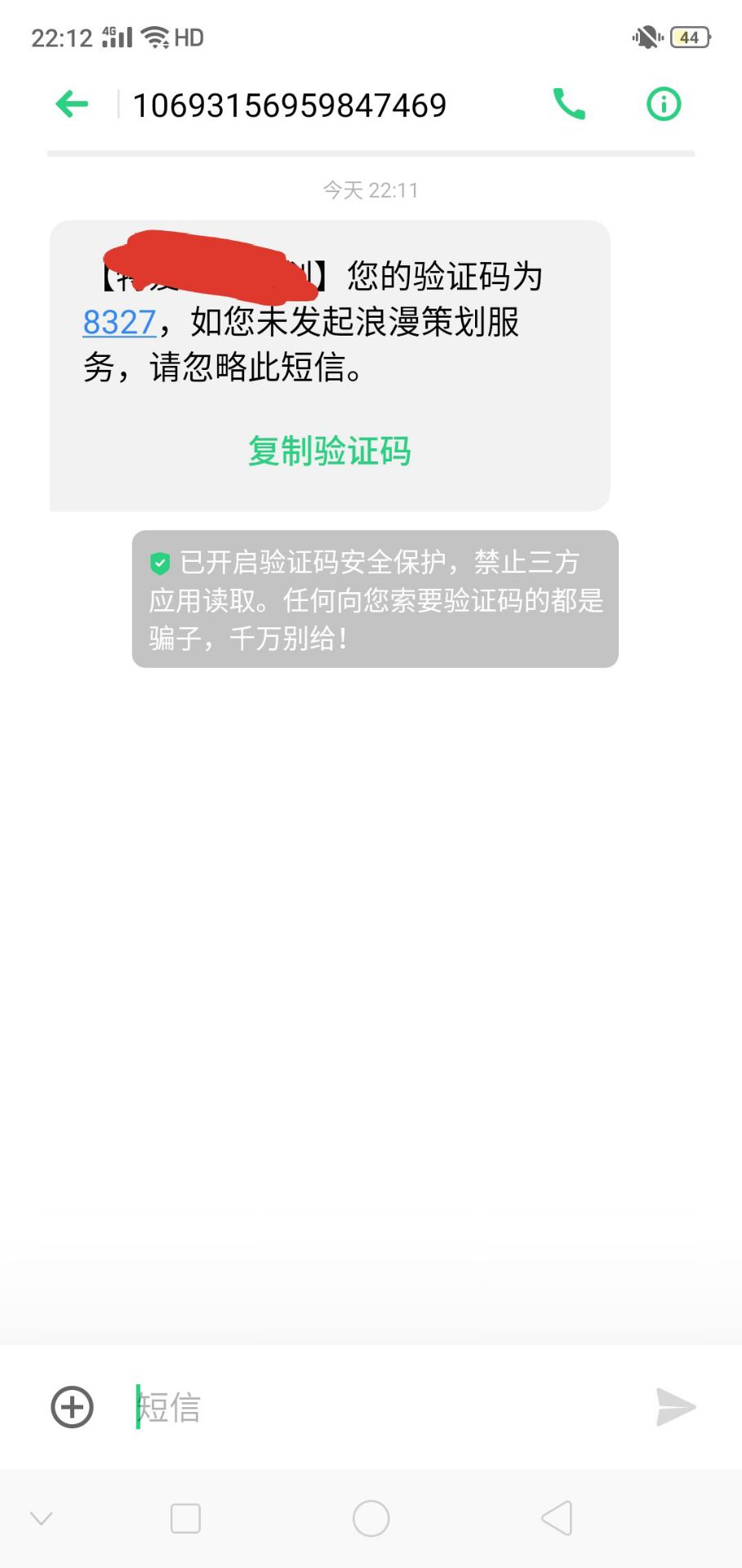

看,这里的Unicode编码即为发送成功,而图中的Status那一列的状态码一致,说明这些数据包状态一致。短信都发送成功

0x04修复建议

- 增加验证码,发送一次短信,就需要填一次

- 限制ip在单位时间内发送短信数量以及每日单个手机接收短信数

- 限制每个手机号发送的时间间隔

学到了

感谢博主分享