0x00 前言

(这篇wp写了俩遍。。。第一次写的时候由于在边写边做题,不小心把电脑搞重启了。。。哭唧唧)

枯了枯了,我是真的菜逼。所以说我就只能提供部分wp啦

0x01 Reverse

就做了道签到题。由于这个挺简单的,再加上这是我第二次写。。。我就长话短说,如果还有不会的,底下评论

- re_checkin

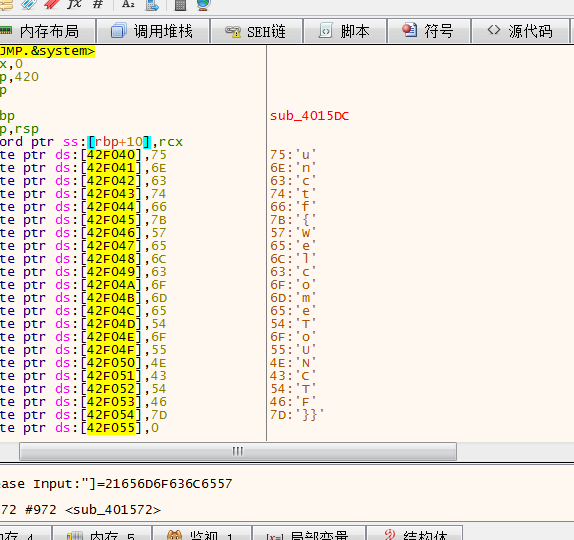

下载下来是个exe后缀的可执行文件,所以说我们用x64dbg来动态分析exe

用x64dbg来分析时,直接用鼠标往下滑动直到看见flag就好了(ps:别去啦状态条,容易错过)

0x02 misc

misc做最多,我先写它。

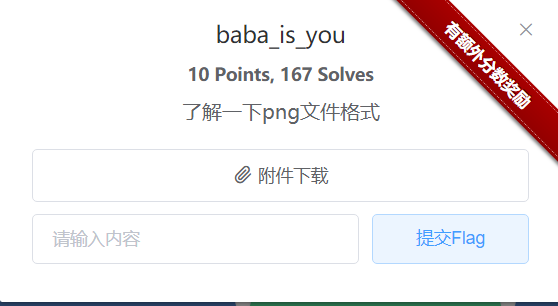

- baba_is_you

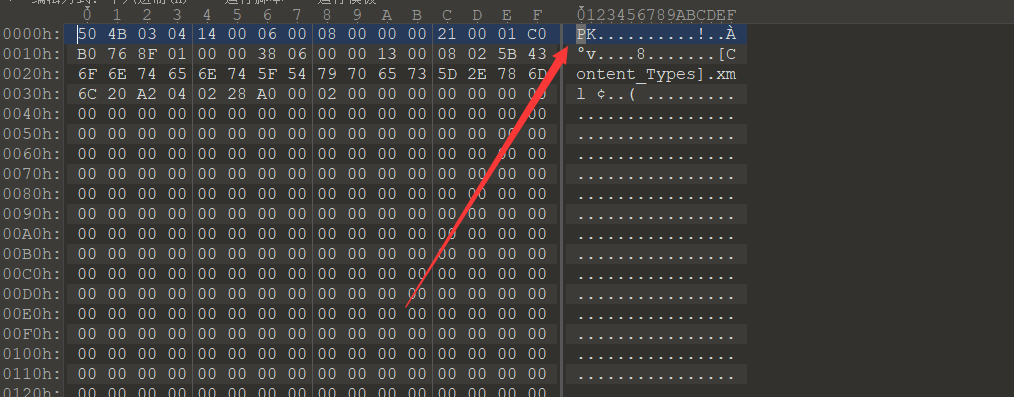

显而易见,直接010 editor看文件格式

好勒,一个b站地址有了。打开评论区就能看到flag了

- 爷的历险记

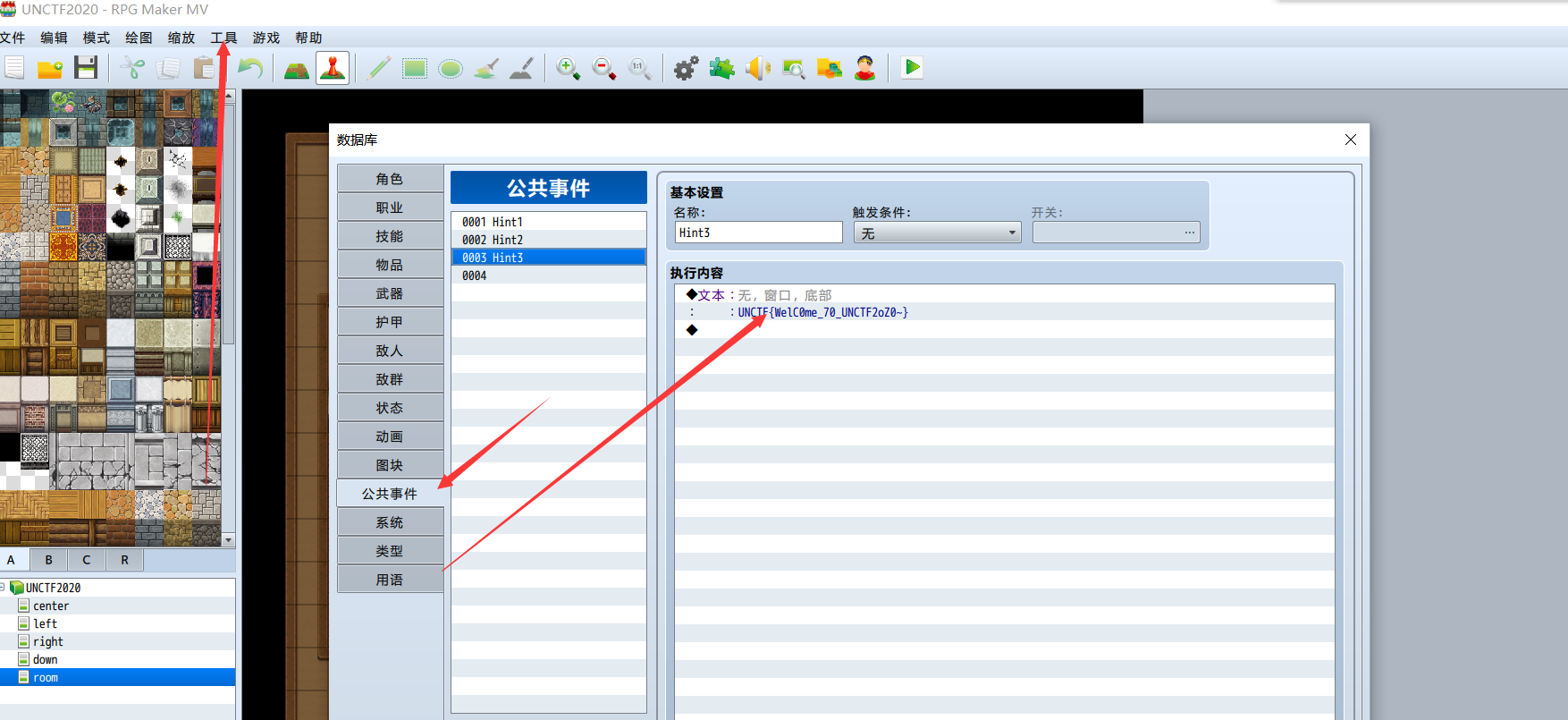

嗯。很明显一个RPG游戏,而且这题作者良心的给了游戏素材。所以我们直接用RPG maker 打开。

下面详细说明:

首先新建一个游戏项目

然后把刚才那个游戏文件包www下的项目替换到刚才新建的项目里

然后打开Game.rpgproject

因为要打败敌人才能获得FLAG,盲猜flag在数据库的事件里

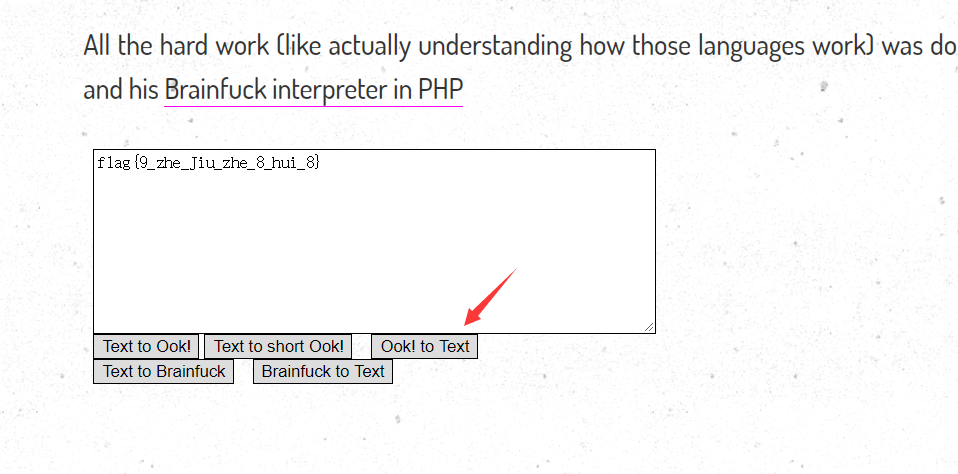

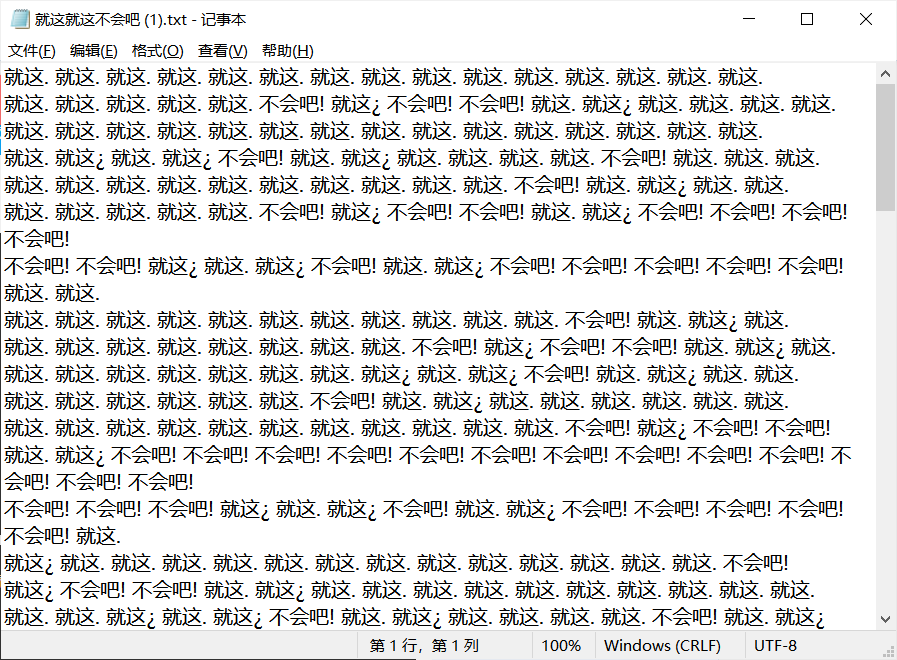

- 阴阳人编码

这里我们看他的符号,由 . ! ¿ 组成。这里我们可以想到Ook码。同样也是又 . ! ?构成。所以我们只需要稍作修改。把阴阳人编码改成Ook码格式即可

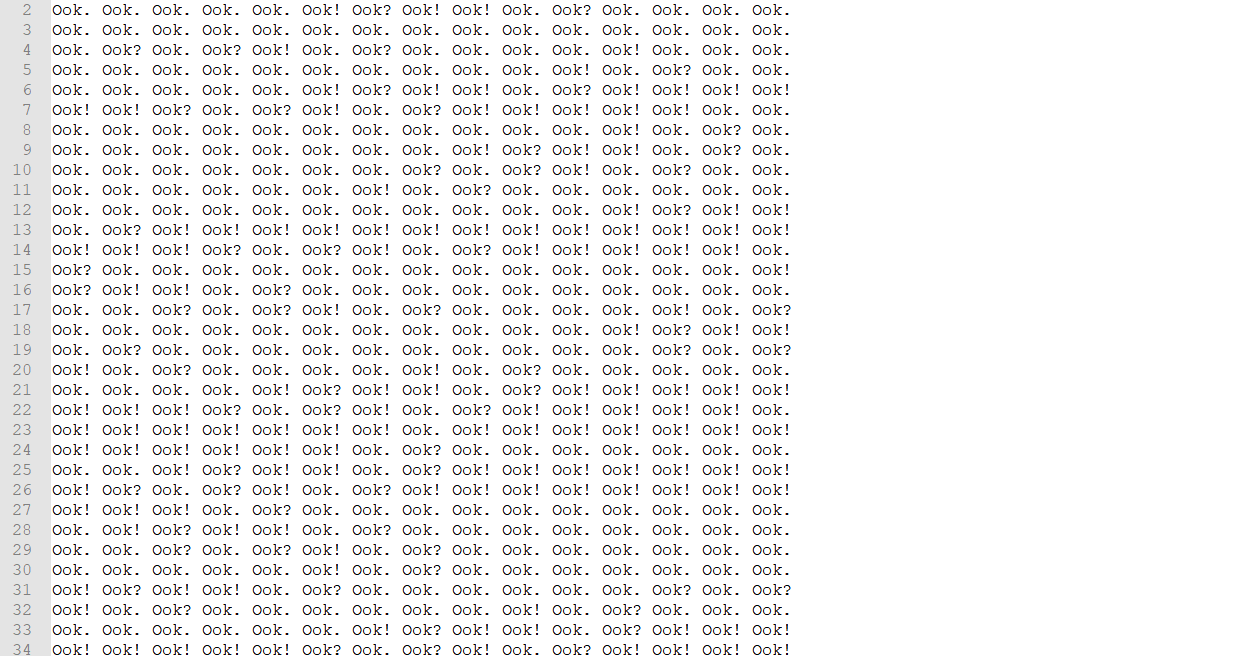

- 躲猫猫

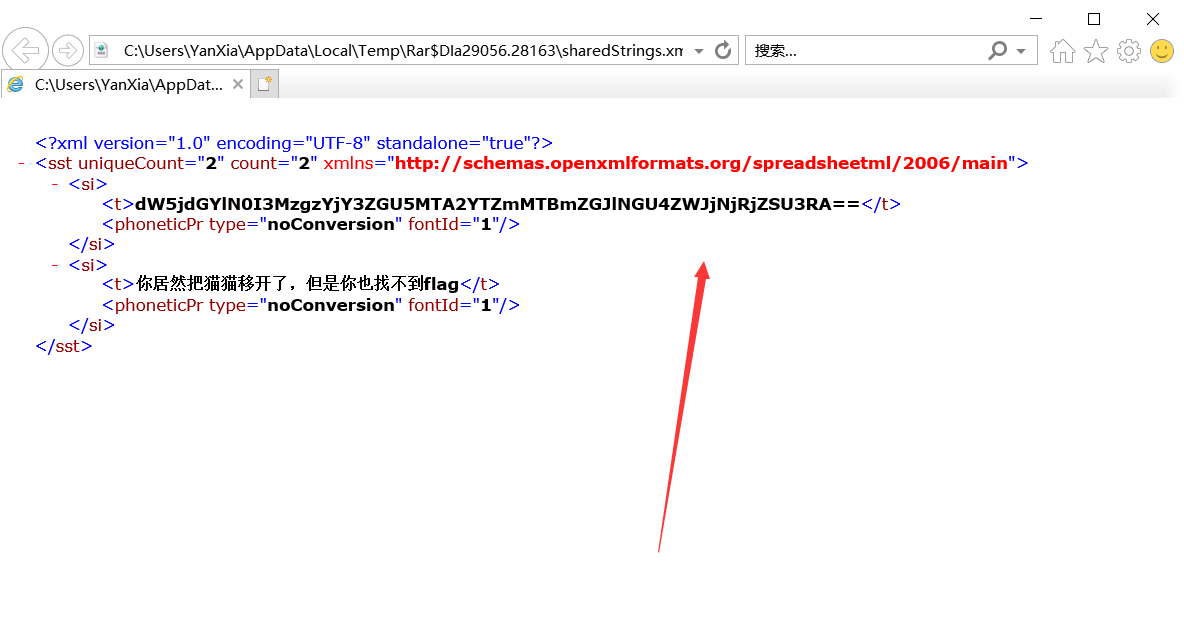

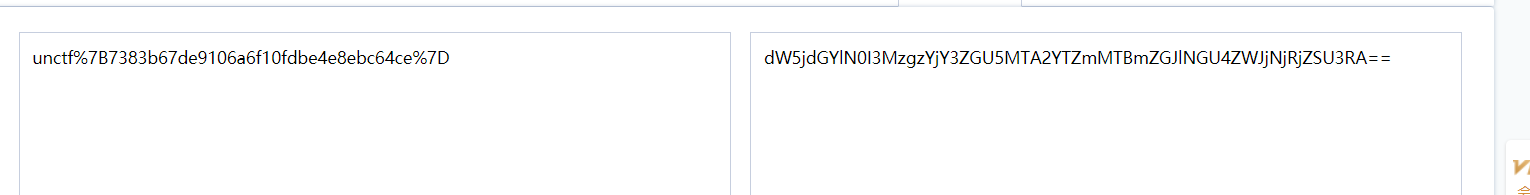

下载下来是一个xls文件,直接一波拖进010editor,查看文件有木有什么搞头

还可.一看到PK就知道这是一个zip文件,改下文件后缀。

然后找flag完事。

ohhh,一个明显的base64.去解码就完事了。

这里%7B是花括号的url加密,%7D代表} 替换一下就好了。

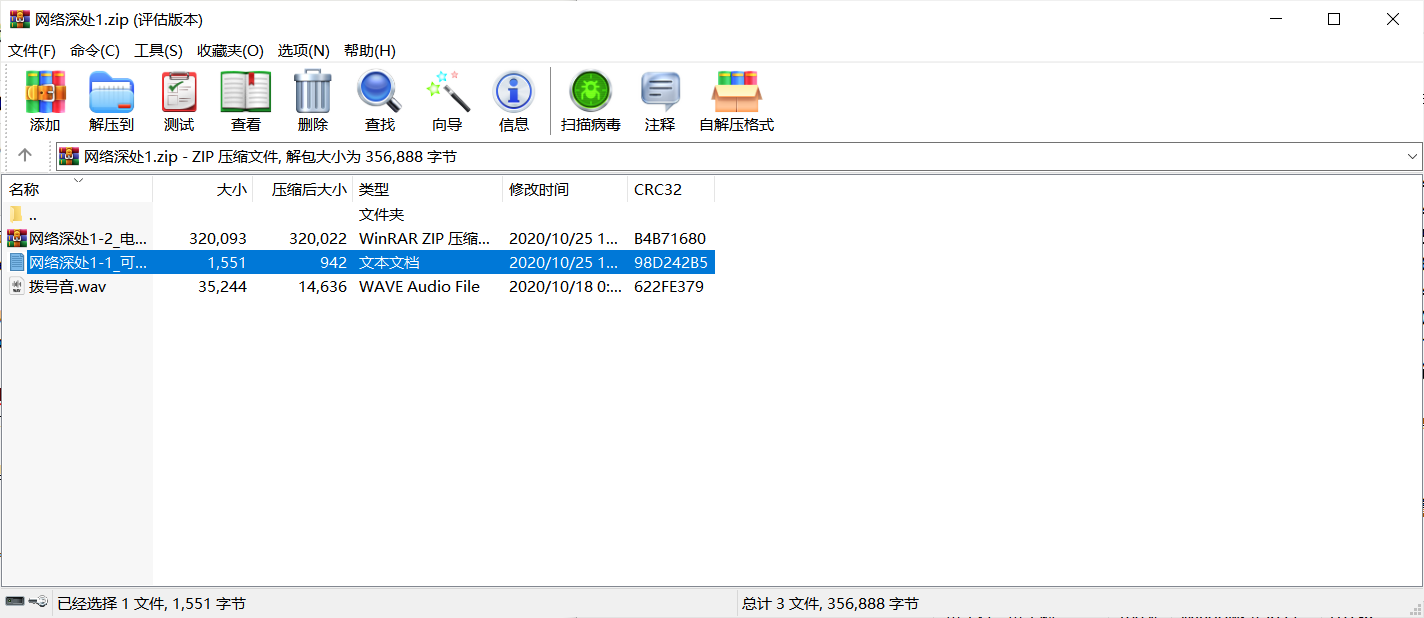

- 网络深处

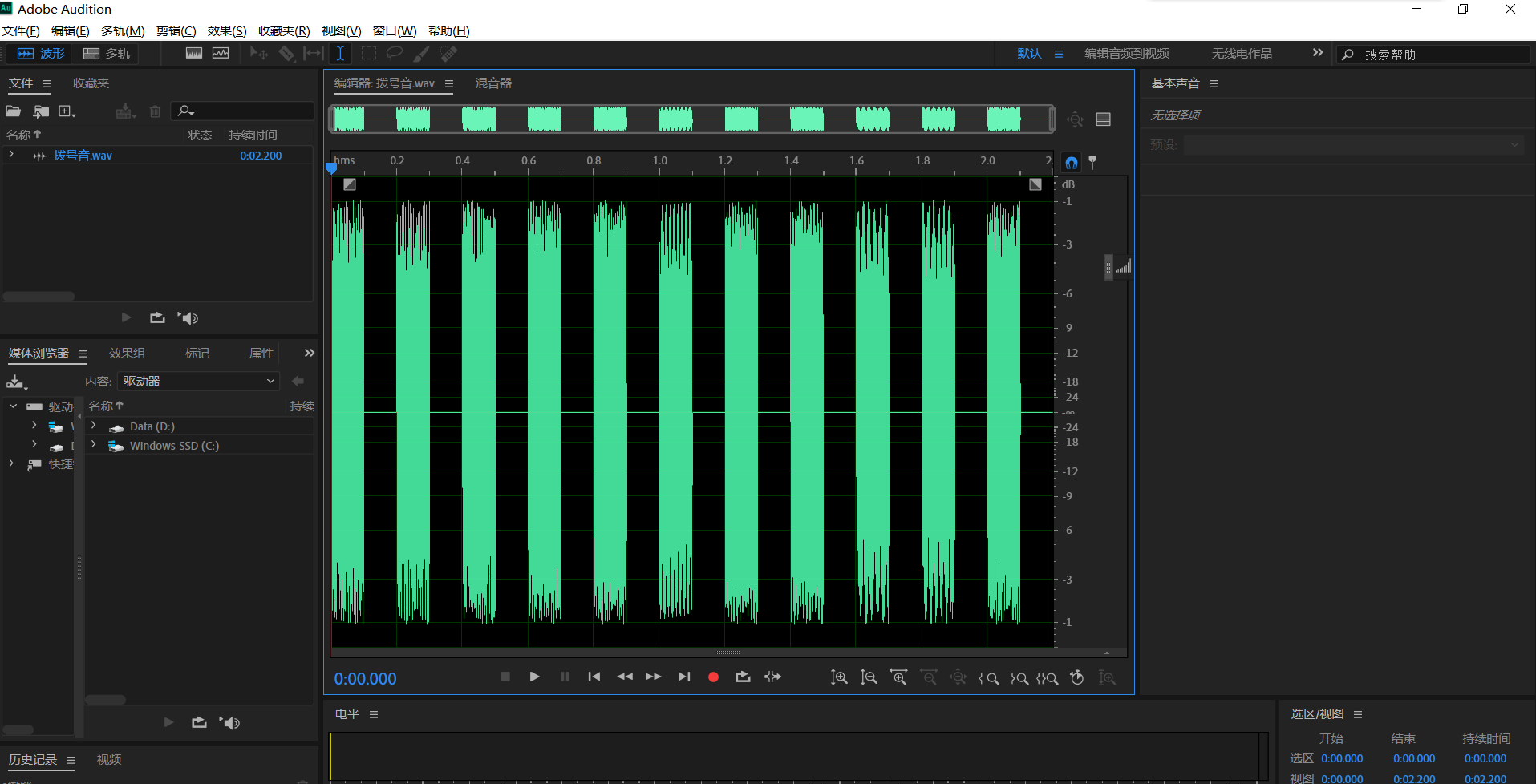

嗯。这是道音频分析题。这里不得不提一下我们宿舍大神-鱼子酱师傅,看着音频口算手机号。(出乎出题人意料)

待会来教一下大家,如何口算!其实学会了还是蛮简单的。

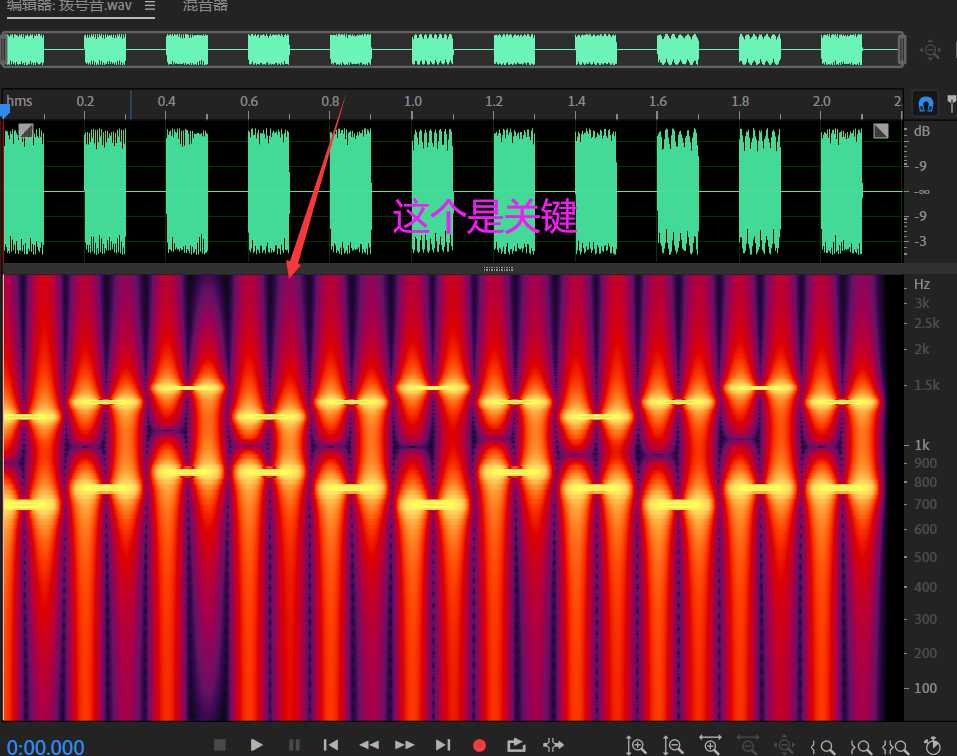

嗯,打开是个这个页面,接下来我们打开一下频谱(点击视图就知道了)

标箭头的地方,就是我们接下来口算手机号的地方了。

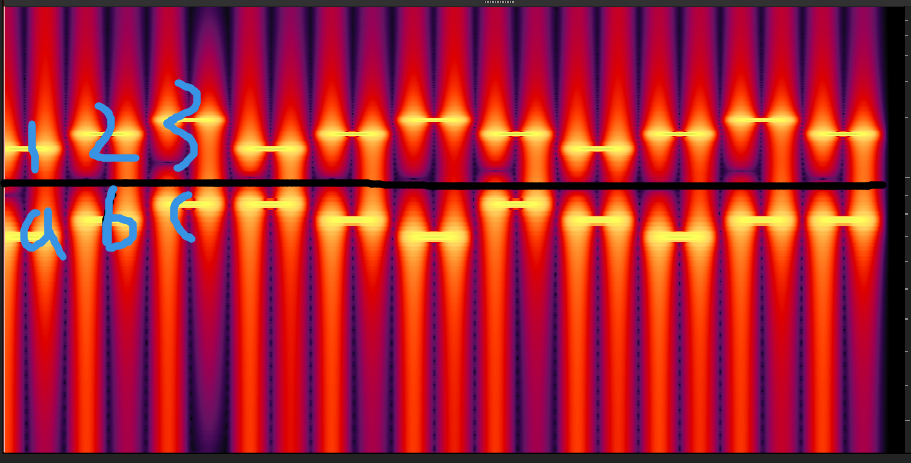

我们将这个图分为上下俩半。可以看到上下俩半各有三个阶层。首先从整体上来看,这里有十一个波形,对应着十一位手机号码。

下面一半,我们其实可以将数字1-3,4-6,6-9分别对应着a,b,c三种阶层。

而上面一半的1,2,3分别对应着第一位,第二位,第三位。

对应数字,位数都是看波形高低来判断的。

我们来举个例子:

第一个波形的下半部分是在a,b,c中最低的一层,代表着数字1-3,它的上半部分也是在1,2,3中最低的一个阶层,所以代表着a中的第一位也就是1

第二个波形下半部分代表b也就是4-6位。其上半部分代表着第二位,所以说第二个波形代表5.

诸如此类去计算,十一位数手机号一下子就出来了(注意,这个十一位手机号是出题人随便出的,请不要去打扰别人。谢谢!!!)

得到手机号后(就是下一个压缩包的解压密码),我们看到这个页面

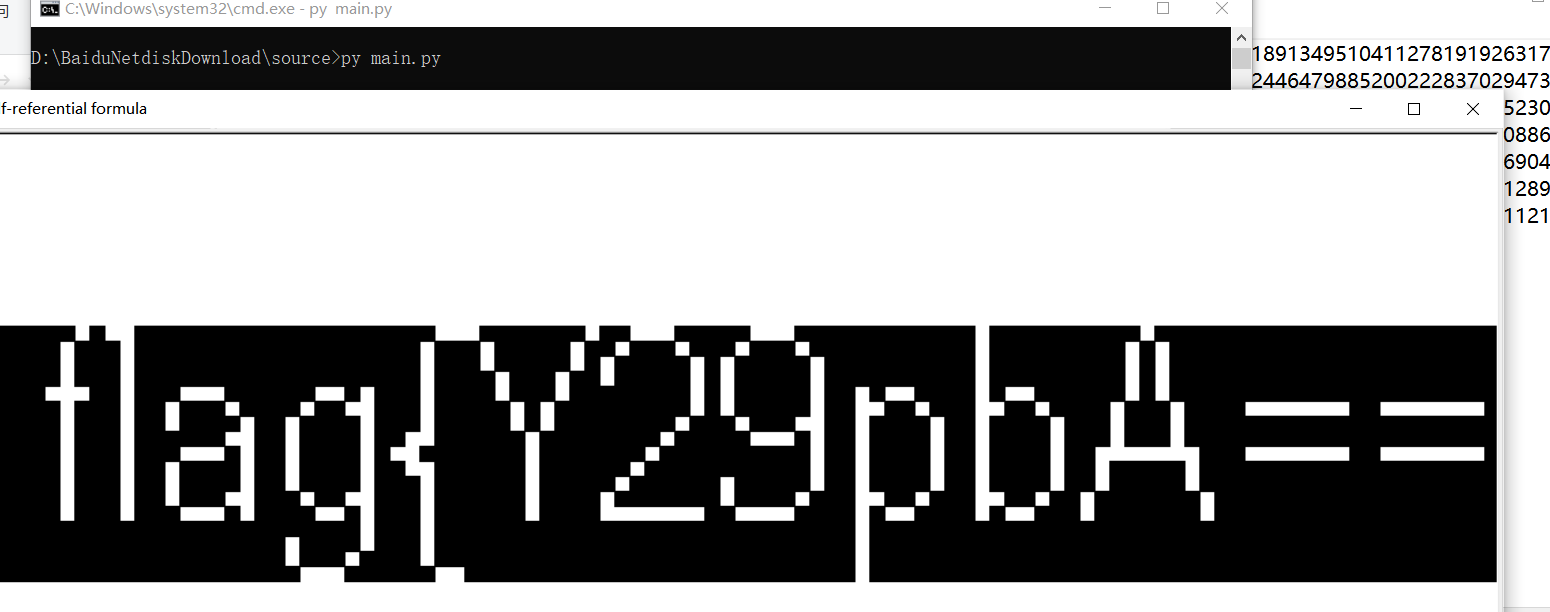

很明显的一个提示了 tupper

是一个编码函数,将图像编码为一串数字。详情可以百度去搜索一下。这里我们直接附上脚本去跑完事

https://github.com/HanSaloZu/Tupper-s-self-referential-formula-in-Python

图上就是flag了。小彩蛋就是把这个flag里的值拿去base64解码,就能获得出题人的名字了。

web的过些时候更