本帖今后将会用于收集一些有用的项目

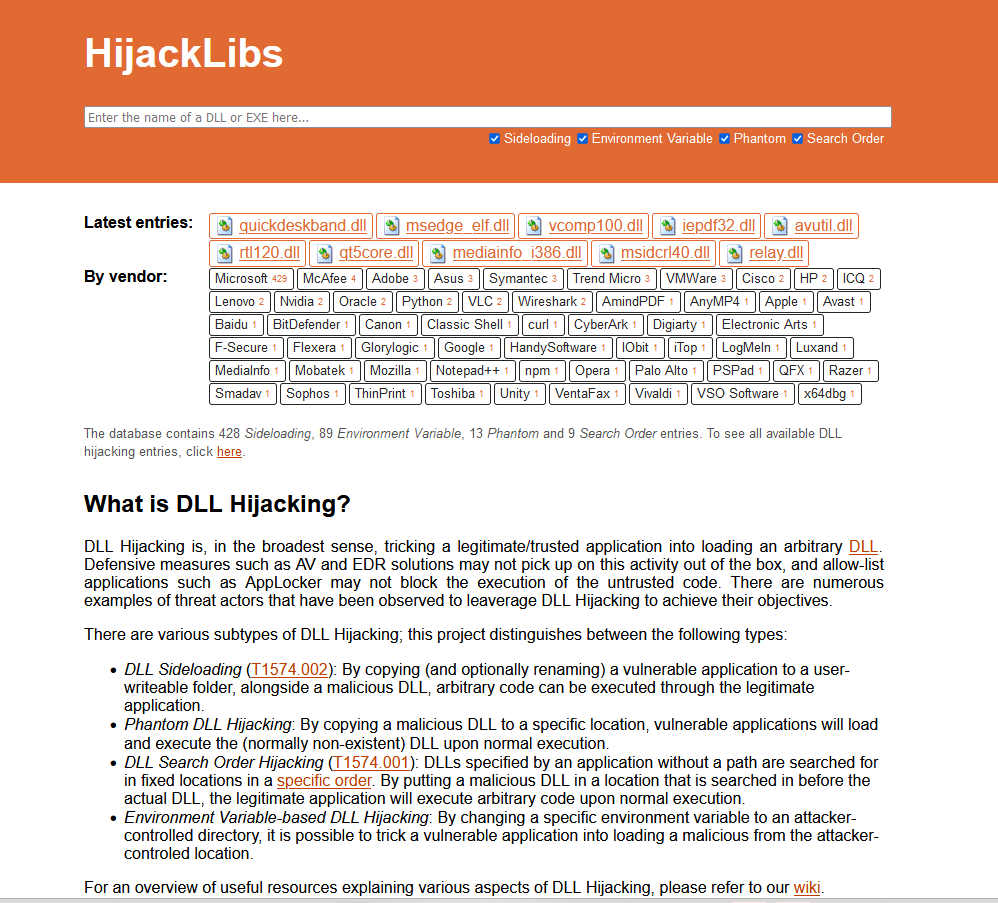

hijacklibs

该项目提供了 DLL 劫持候选者的精选列表。DLL 和易受攻击的可执行文件之间的映射将被保留,并且可以通过此网站进行搜索。

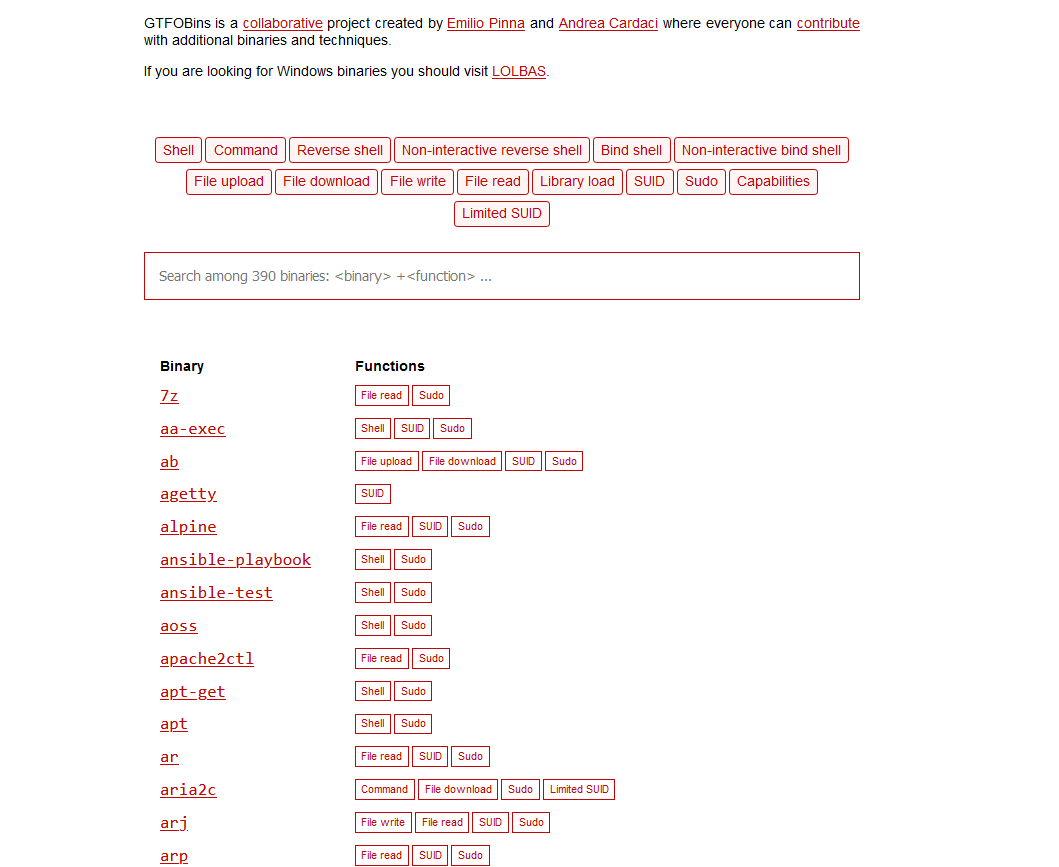

GTFOBins

该项目收集了 Unix 二进制文件的合法功能,这些功能可以被滥用来让 f**k 打破受限制的 shell、升级或维持提升的权限、传输文件、生成绑定和反向 shell,并促进其他后利用任务。

网站地址https://gtfobins.github.io/

IP溯源网站(蓝队必备)

这个网站吧,对于办公网的定位挺准的,家庭网什么的不准。大家可以测测看

网站地址https://ip.sy/

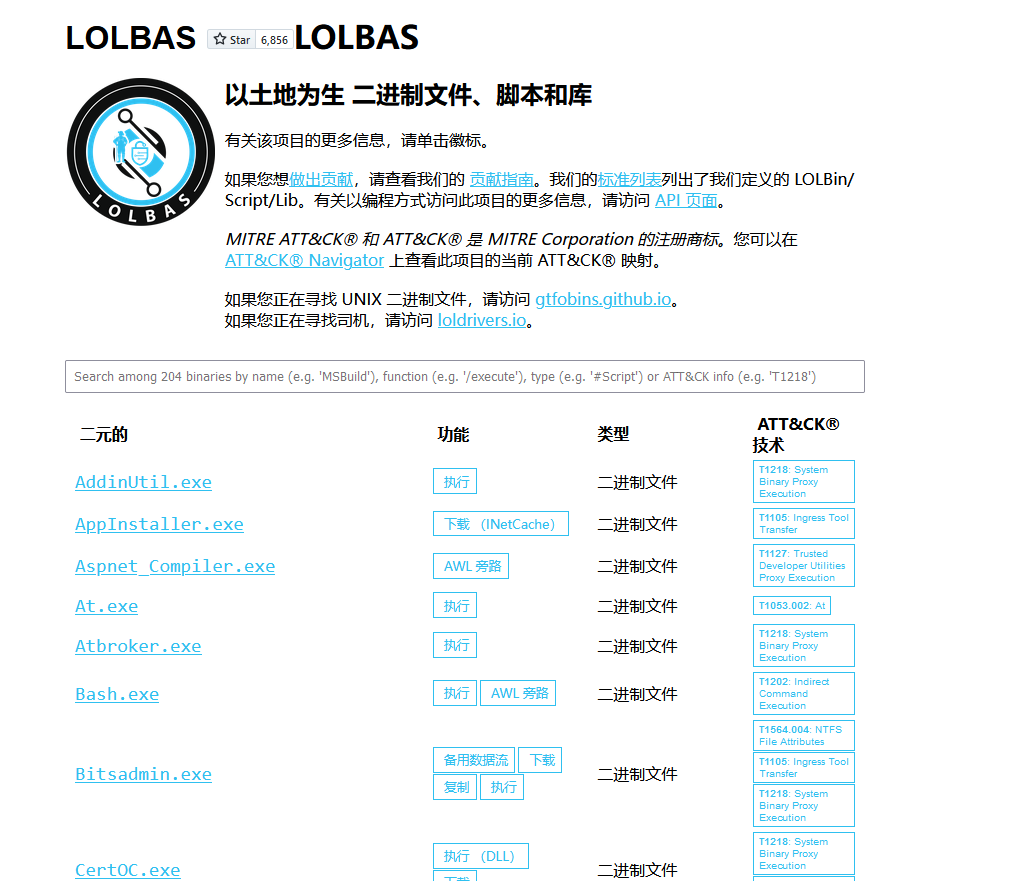

LOLBAS

LOLBAS 项目的目标是记录可用于 Living Off The Land 技术的每个二进制文件、脚本和库。

LOLBin/Lib/Script 必须:

是 Microsoft 签名的文件,可以是操作系统的本机文件,也可以是从 Microsoft 下载的。

具有额外的“意外”功能。记录预期的用例并不有趣。

例外情况是应用程序白名单绕过

具有对 APT 或红队有用的功能

有趣的功能包括:

执行代码

任意代码执行

其他程序(无符号)或脚本(通过 LOLBin)的直通执行

编译代码

文件操作

下载

上传

复制

坚持

利用现有 LOLBin 的直通持久性

持久性(例如,在 ADS 中隐藏数据,登录时执行)

UAC 旁路

凭据盗窃

转储进程内存

监控(例如键盘记录器、网络跟踪)

日志规避/修改

DLL 旁加载/劫持,而无需重新定位到文件系统中的其他位置。

怎么收藏这篇文章?

学习