0x00 前言

注意:本文仅供各位童鞋技术交流和学习之用~,请不要进行未授权等违规操作!本文章仅供安全人员学习攻防技术,请勿用于任何非法行为!!!

0x01 正文

开局一张图,剩下全靠编.......

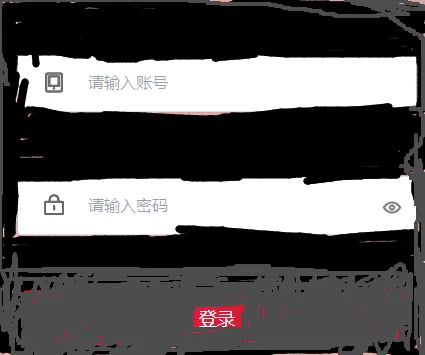

先随便输入然后点击登录

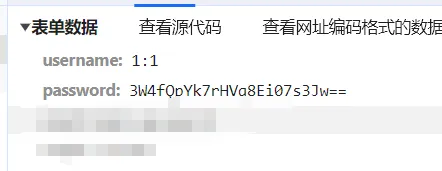

我们来看看传递的参数

这里发现username我原先传递的是1这里是1:1

然后password这里不清楚是什么加密(老司机一看就感觉像aes)

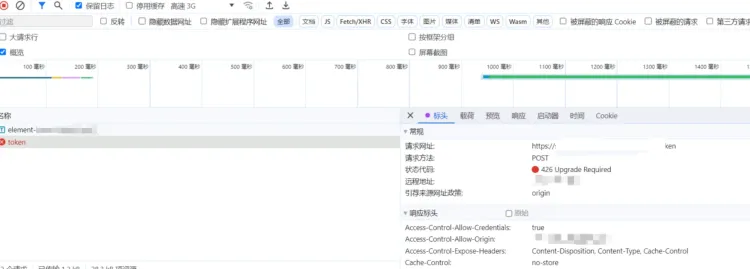

点击启动器

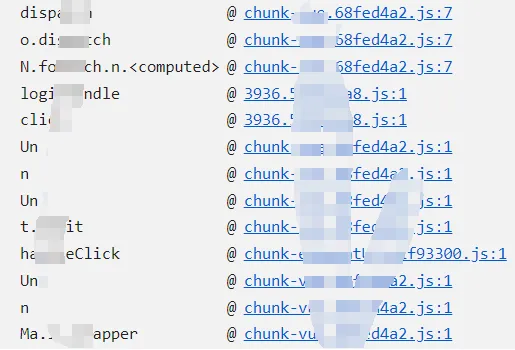

看看该请求调用的堆栈

根据鄙人的多年经验这种chunk-vue的js可以直接跳过(对应名称看起来也无关紧要的)。所以进入loginHandle对应js来看看。

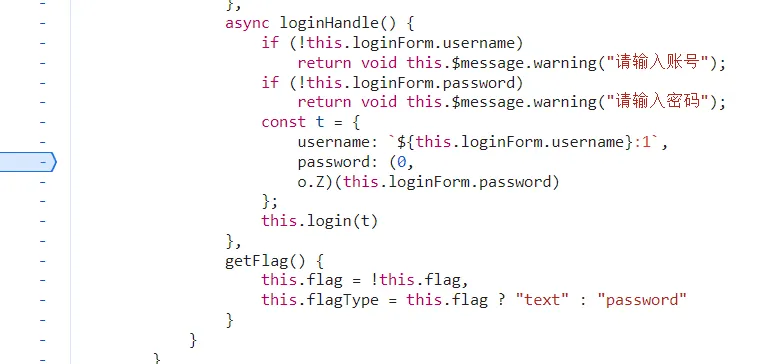

这边打个断点。然后重新请求登录

这里可以发现了为什么username我们传递1的时候最后post请求包是1:1了

这里可以看到已经断了

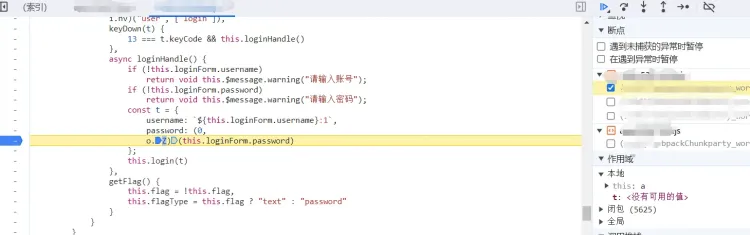

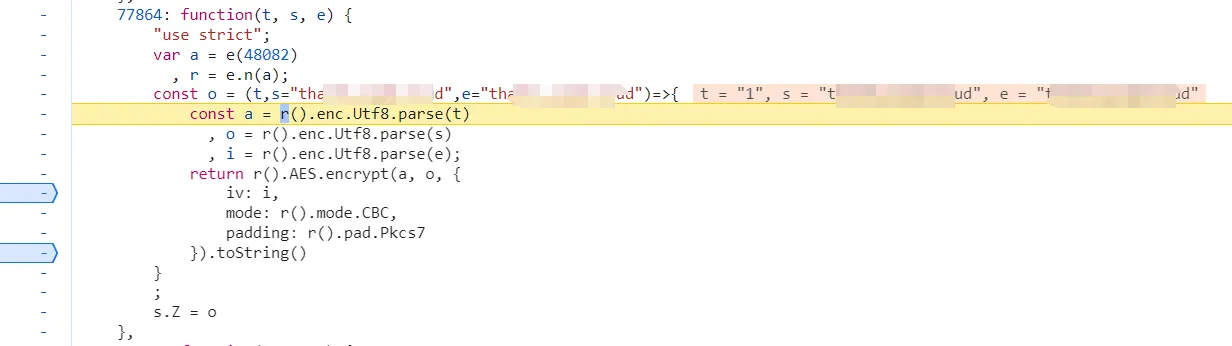

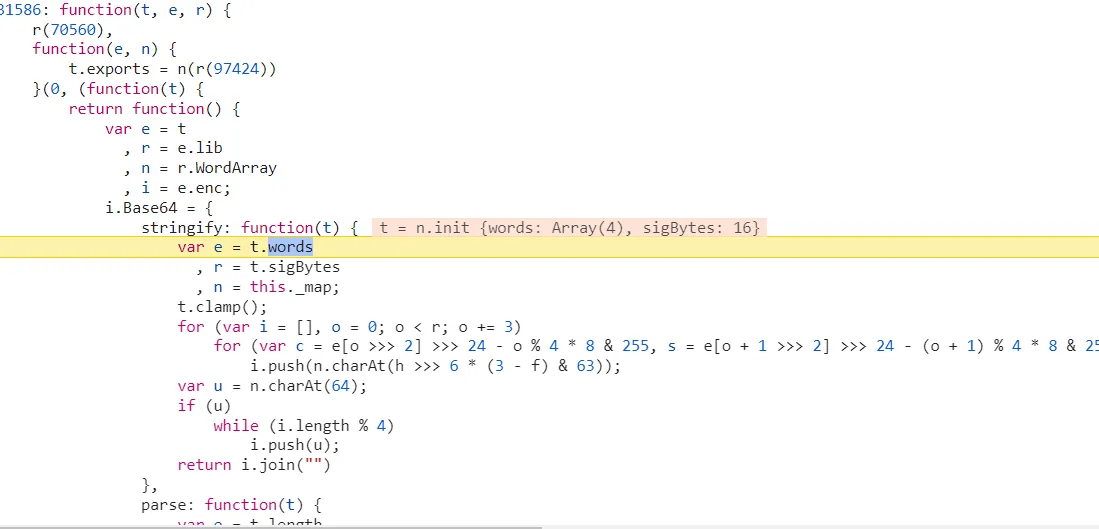

经过多次F11后找到关键加密函数

这里可以发现本网站采用的是AES-CBC-Pkcs7最后在用base64来加密的。其中t是我们输入进来的值,s和e分别对应IV和KEY。

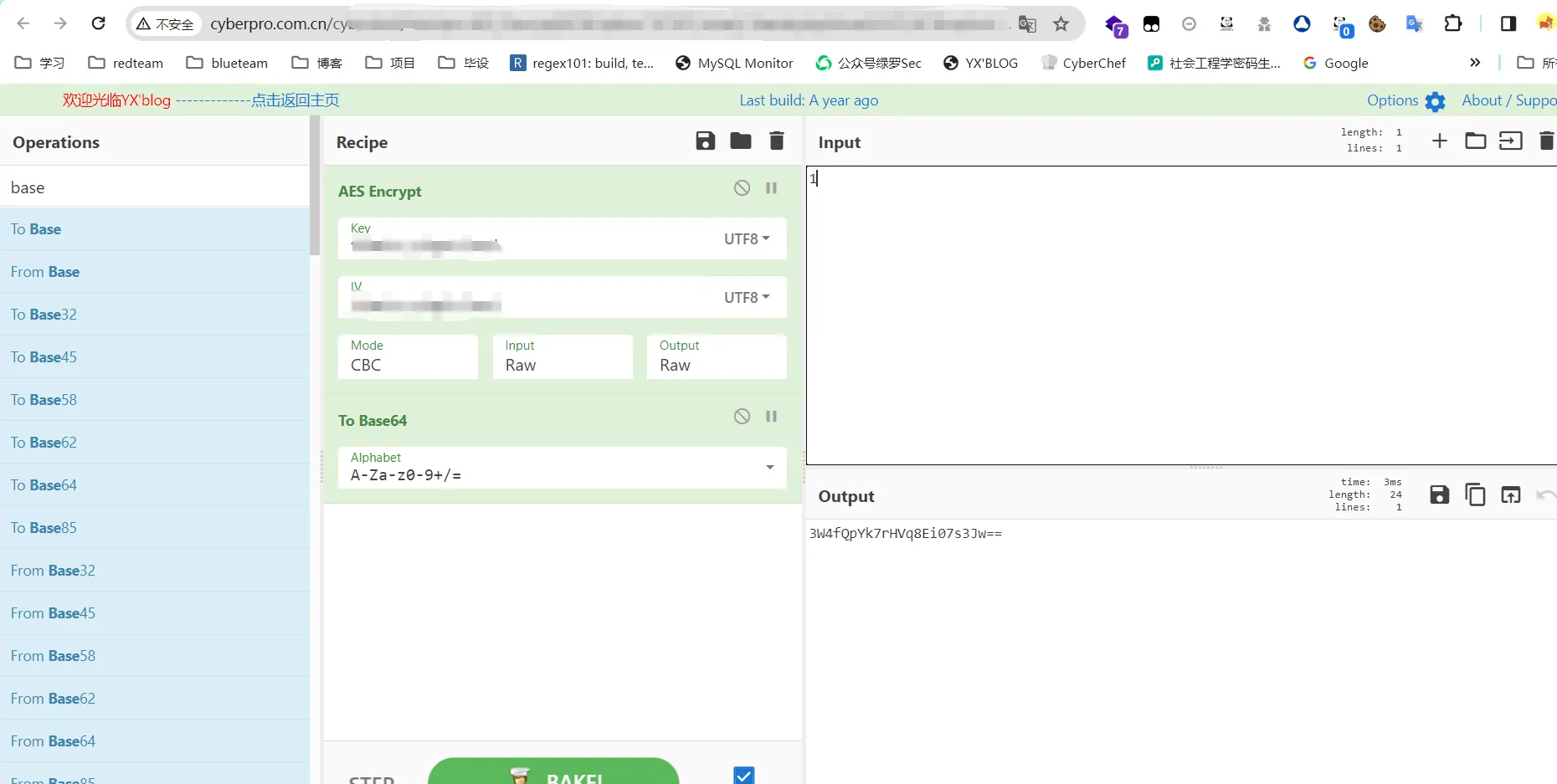

我们来试试加解密一下(解密网站:https://cyberpro.com.cn/cyberchef/)

可以发现值已经跟刚才网站传递的一样了

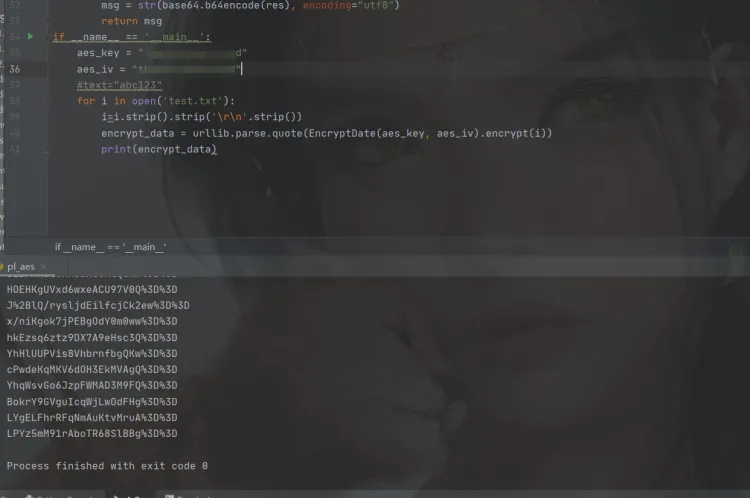

那么接下来我们就可以愉快的生成密码去爆破啦

but,当我人都跑麻了以后。还是没爆破出来成功用户。

难道就到此为止了嘛?

柳暗花明又一村,经过一顿目录扫描。我成功发现了springboot actuator端点泄露。这个漏洞懂的都懂我不普及了,不了解的人百度了解一下~

在logfile底下发现了存在一堆的异常信息

这不得起飞?

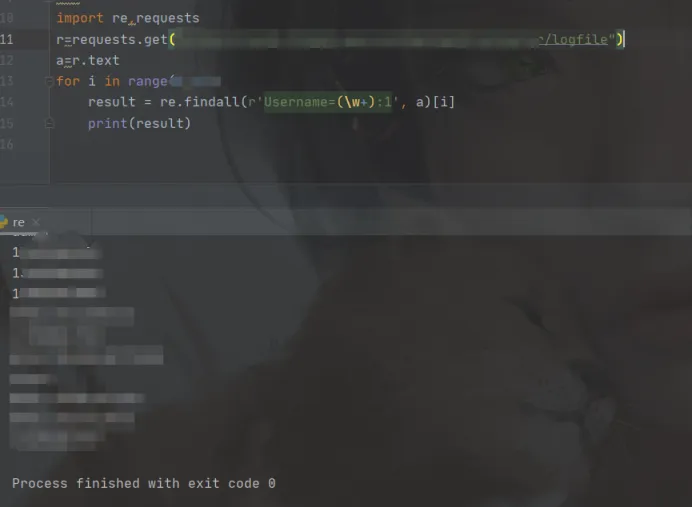

然后我就写了个脚本提取用户名

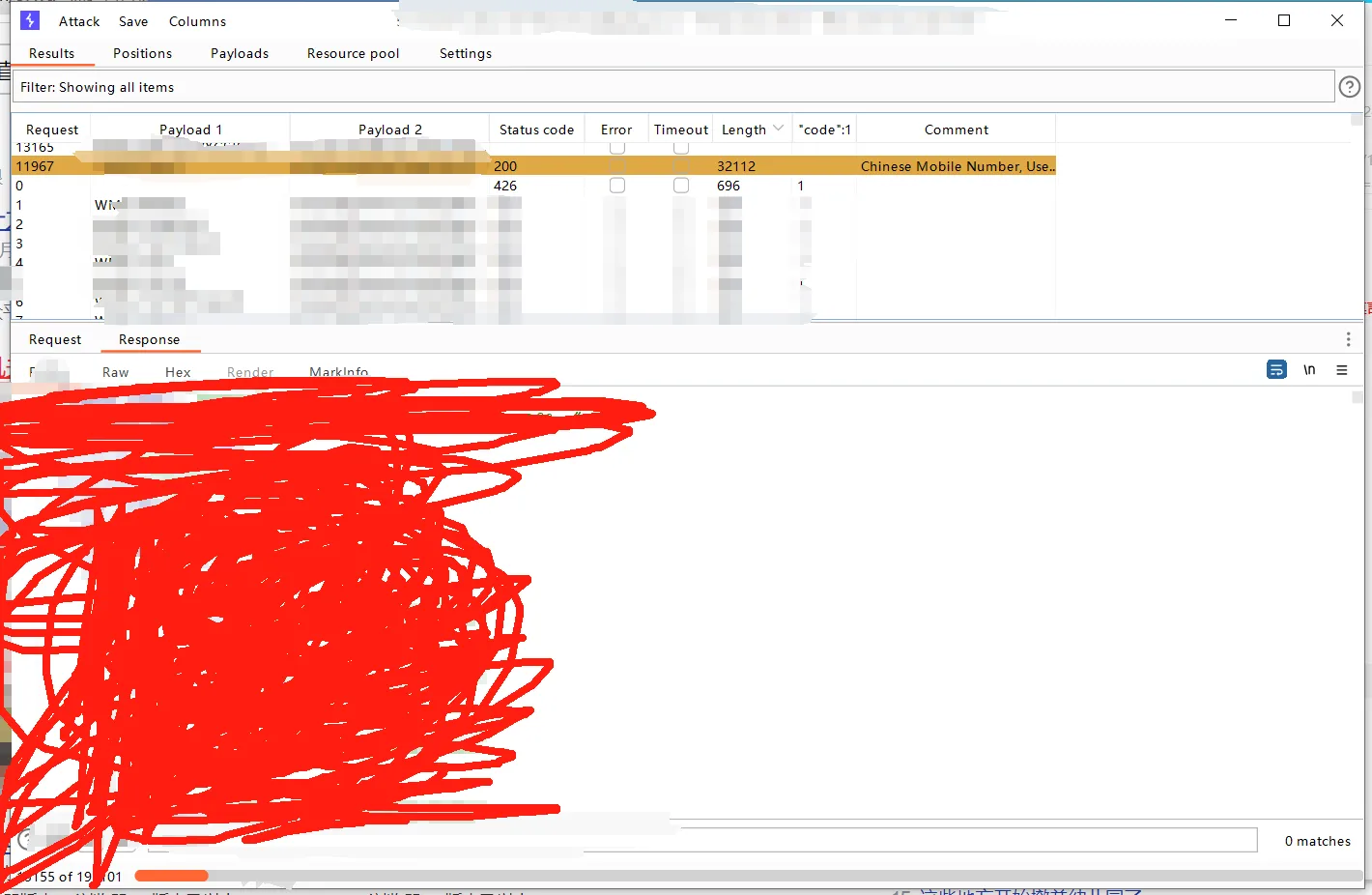

然后就直接开跑了。最后直接进入后台

后续东西就不写了~~~,

.

.

.

(真正的后续是我直接从白日梦中惊醒,以上内容仅为yy)