本次教程来自YanXia,转载请注明作者信息,博客地址http://www.535yx.cn,感谢

0x00 序言

从今天开始,我将持续更新一些有关ctf的题(从0开始)带领大家玩CTF(博主是菜逼勿喷),转载请注明博客地址以及博主名称

博主推荐大家下载Firefox浏览器以及安装hackbar插件。这对后面有帮助

0x01 正文

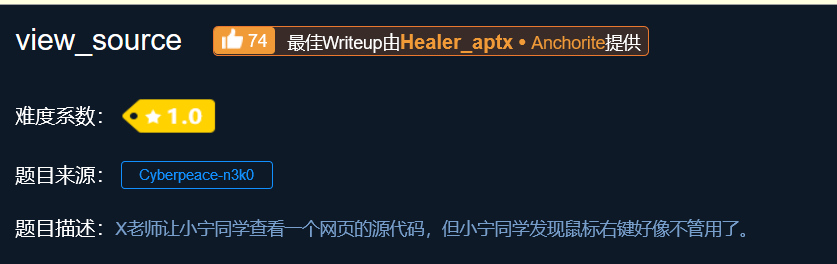

- view_source

从题目名即可看出,这题是从网站源代码中查看flag,而鼠标右键又被禁止了。所以我们可以想到用F12来查看网站源代码。如下图可轻松得出FLAG

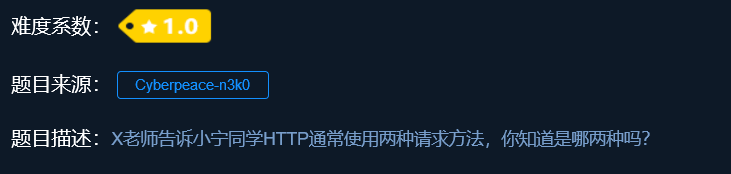

- get_post

从该题目及描述可看出,这道题是让我们利用get和post俩种方式发出请求得出FLAG。这里我们就可以利用hackbar来发送请求。如下图

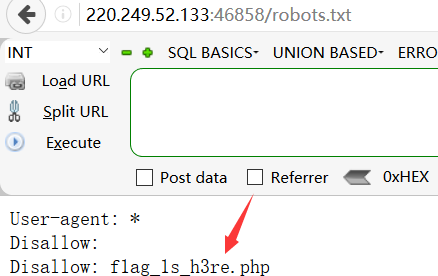

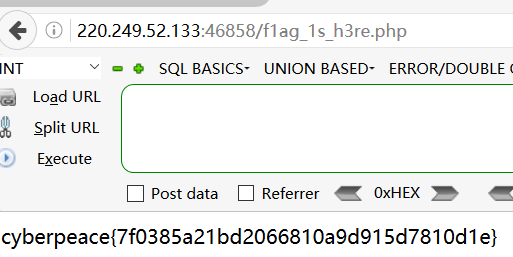

- robot

该题讲Robots协议,我们知道网络爬虫有个规则会访问网站的robots.txt文件来明确该站点那些地址允许被爬,那些禁止爬行。

所以我们先访问robots.txt

这里得到一个地址。在我们访问过后即可得到FLAG

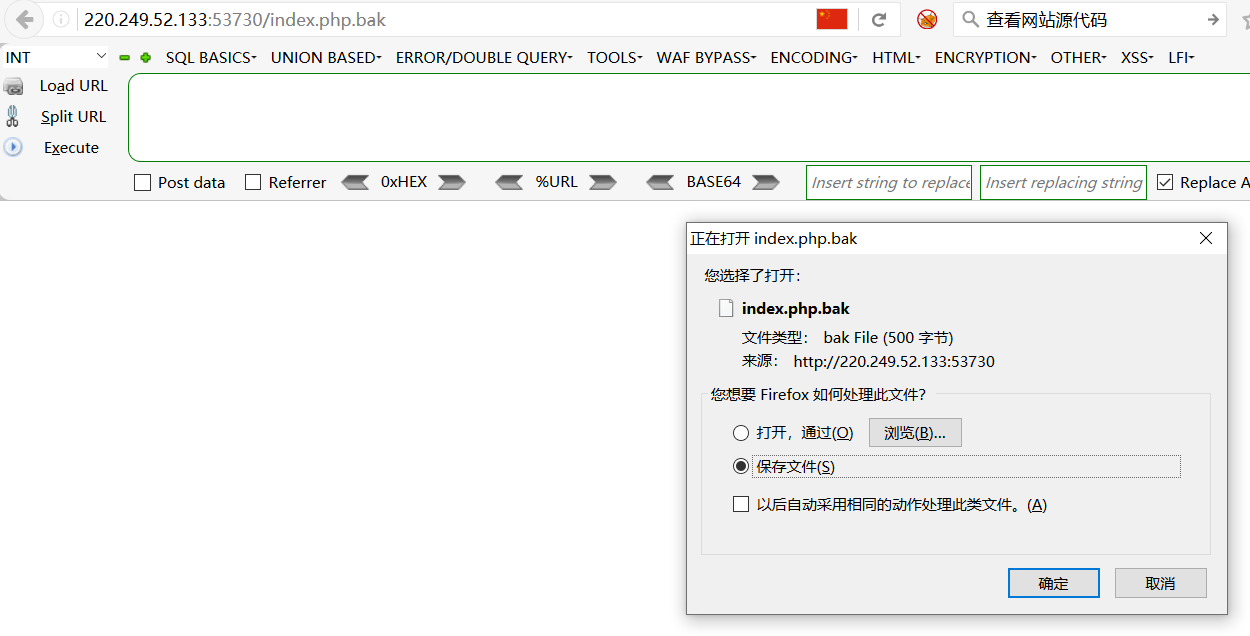

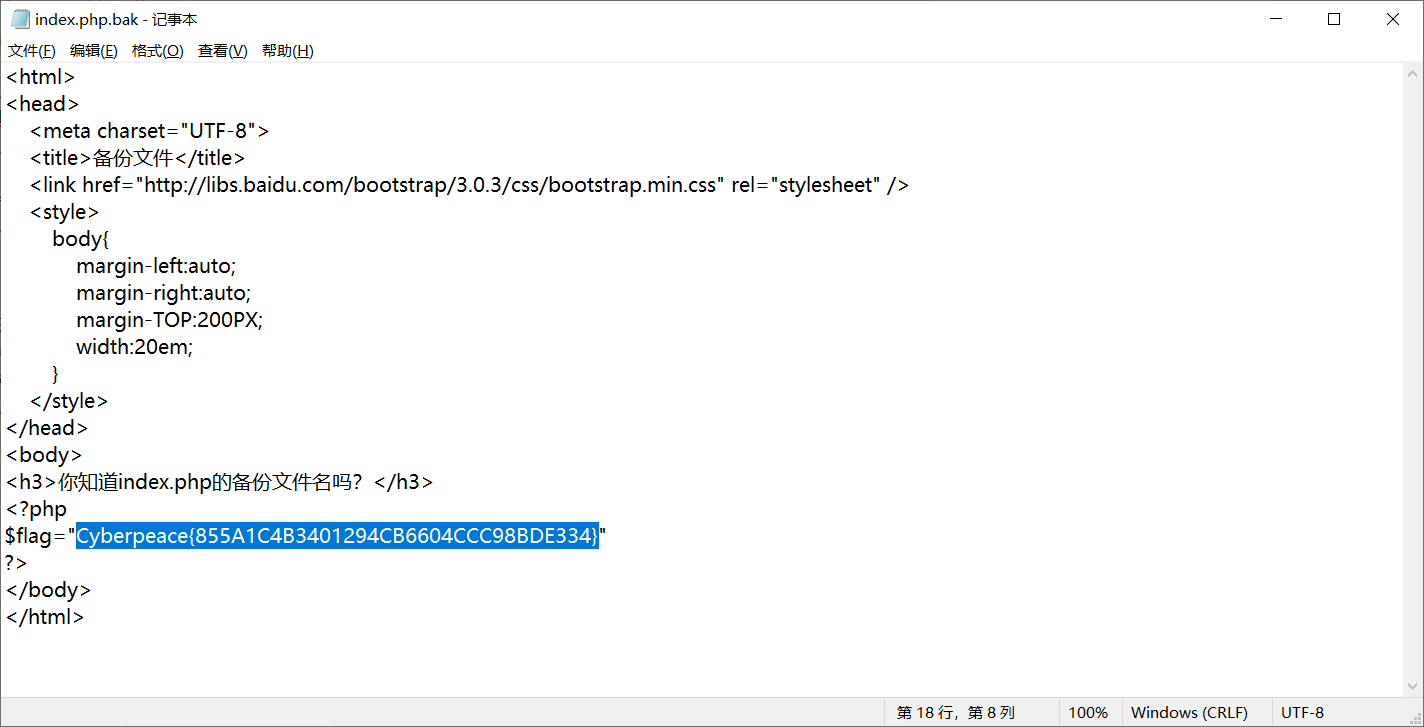

- backup

题目描述:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

打开靶场,发现其是要找index.php的备份文件。而我们知道备份文件名后缀为.bak所以我们直接访问index.php.bak。然后用文本打开文件即可得flag

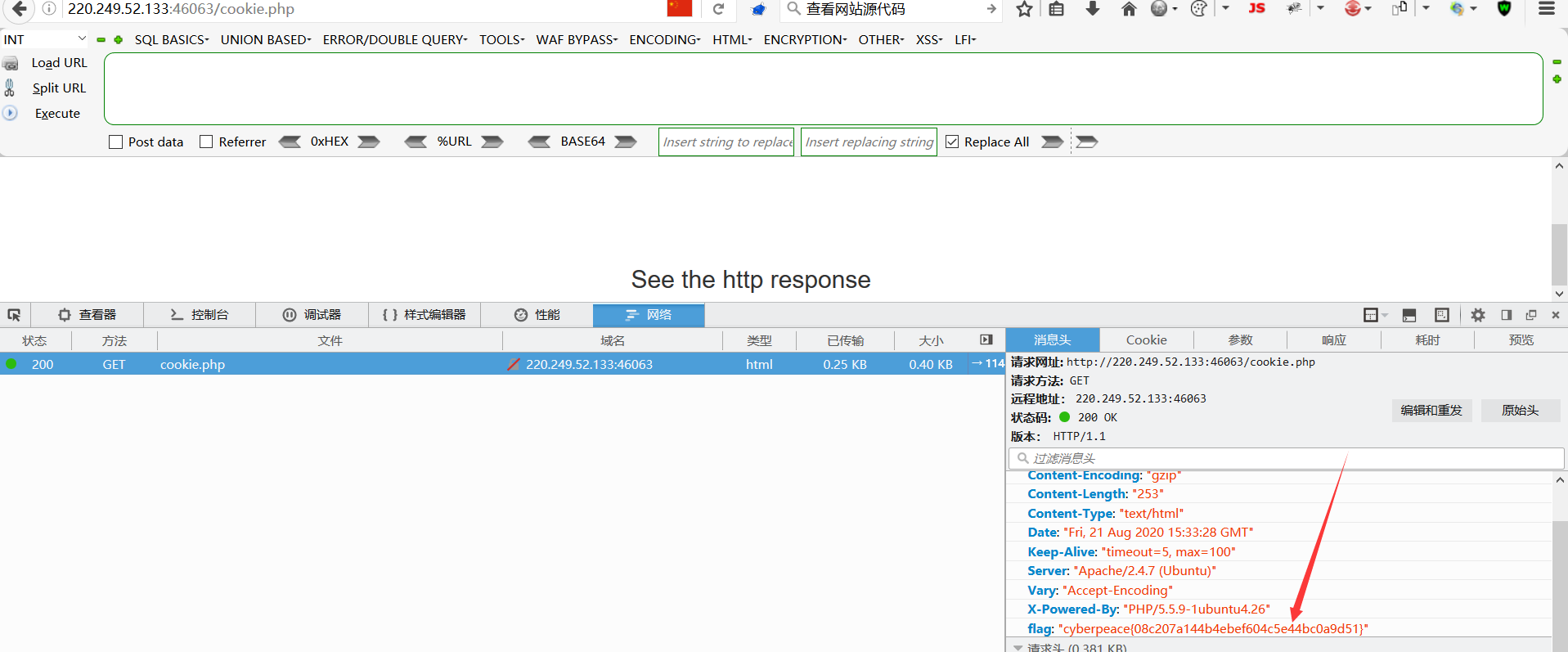

- cookie

题目描述:X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

看到cookie直接一手F12打开cookie选项框,下拉发现个cookie.php,访问过后提示说see the response

这就是让我们看返回数据包。所以我们查看数据包即可获得FLAG

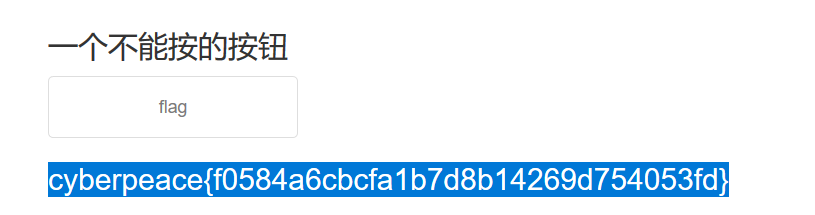

- disabled_button

题目描述:X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

打开F12,然后将按钮默认值disable改为able即可点击按钮

- weak_auth

题目描述:小宁写了一个登陆验证页面,随手就设了一个密码

这题就是让你爆破后台账号密码,由于本博客已经写过相关内容,具体不在阐述,详情请看http://535yx.cn/index.php/archives/31/